atp magazin 9 2022

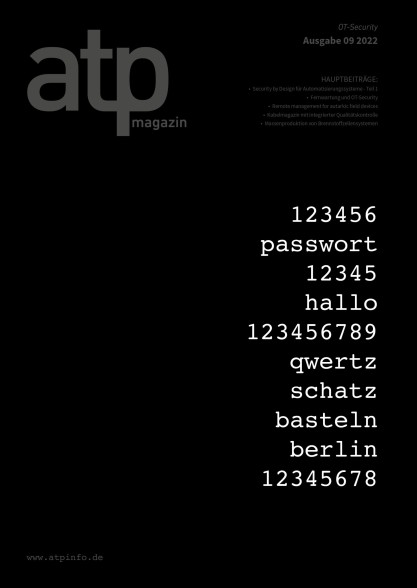

Sie werden schon erkannt haben, um was es sich auf der Titelseite handelt: Passwörter. Aber nicht irgendwelche, sondern die zehn häufigsten, die deutsche Internetuser laut dem Identity Leak Checker des Hasso-Plattner-Instituts in diesem Jahr verwenden. Und nein, wir wissen auch nicht, warum „basteln“ so beliebt ist. Auf den zweiten Blick macht die Liste aber auch nachdenklich. In der produzierenden Industrie wandelt sich das Bild jedoch zusehends. Viele abschreckende Beispiele von gehackten Produktionsanlagen, Mail- oder Ransomware-Angriffen aus der jüngeren Vergangenheit zeigen Wirkung. Vielerorts wurden und werden jetzt Security-Strategien erarbeitet und implementiert. Ein Rennen gegen die Zeit, schließlich wurden bereits 46 % der deutschen Unternehmen mindestens einmal digital attackiert, bei knapp einem Viertel sogar erfolgreich. Das atp magazin 9/2022 zeigt Ihnen genau deshalb, worauf es bei der Absicherung ihrer Operational Technology (OT) ankommt und worauf Sie bei der Erstellung von Security-Konzepten achten sollten.

Jonas Völker, Redaktionsleiter

Bestellen Sie Ihr kostenloses Probeheft

Überzeugen Sie sich selbst: Gerne senden wir Ihnen das atp magazin kostenlos und unverbindlich zur Probe!

Unsere Top-Themen

Die große Verschmelzung von IT und OT bringt sowohl für die Funktionale Sicherheit als auch die Cybersecurity enorme Herausforderungen mit sich. Technologien wie MTP, NOA und APL lassen den Komplexitätsgrad außerdem zusätzlich ansteigen. Im Interview legen Thomas Königstein, Chief Information Security Officer bei HIMA, und Peter Sieber, Vice President Strategic Marketing, dar, wie eine moderne Automation Security aussehen muss und weshalb Security by Design dabei keine Rolle spielt.

Was in der IT bereits gelebter Alltag ist, kommt in der operativen Technik (OT) zu kurz: Der Fokus liegt auf Funktionalität anstatt auf Sicherheit. Dabei muss das eine das andere nicht ausschließen. Die Security in der OT zu vernachlässigen ist in Zeiten der Digitalisierung mit rasant ansteigender Anzahl von Hackerangriffen schlichtweg gefährlich und überholt. Die technischen Mittel für eine ganzheitliche Sicherheitsstrategie sind vorhanden, nur am beidseitigen Willen müssen IT- und OT-Spezialisten arbeiten.

Weitere Themen

- „Wir erforschen und lehren die Systemvernetzung“, Mike Barth

- Security: IT und OT müssen enger zusammenwachsen

- Cybersicherheit in der Produktion: Die Einschläge kommen näher

- Industrial IT-Security: Die IEC 62443 im Praxistest

- GrundschutzPLUS Aktivator: In drei Schritten zur Cyber-Resilienz

- AutomationML: Ansätze für ein Security-Engineering-Informationsmodell

- Cybersecurity: Ganzheitliche Absicherung von Unternehmen

- OT-Security: Zehn Maßnahmen für die Absicherung

- Digitale Geräteidentitäten: Wesentliche Grundlage für hohen Zugriffsschutz

- Forschungszulage: Wie Automatisierungsfirmen profitieren können

Hauptbeiträge

Security by Design für Automatisierungssysteme – Teil 1

Sarah Fluchs, Emre Tastan, Martin Mertens, Jochen Ritter, Alexander Horch, Rainer Drath, Alexander Fay

Fernwartung und OT-Security

Philipp Langreder, Frank Schmidt, Karl-Heinz Niemann

Remote management for autarkic field devices

Peter Wazinski, Sushil Siddesh

Kabelmagazin mit integrierter Qualitätskontrolle

Stefanie Bartelt, Bernd Kuhlenkötter

Massenproduktion von Brennstoffzellensystemen

Alexander Sauer, Erwin Gross, Mirko Schneider, Friedrich-Wilhelm Speckmann, René Schade, Yunfeng Li, Stefan Bogenrieder

Sie suchen einen Hauptbeitrag einer alten Ausgabe?

Alle peer-reviewten Hauptbeiträge gibt es außerdem in unserem Shop zum Download.